Построение систем защиты от угроз нарушения конфиденциальности информации. Особенности парольных систем. Методы разграничения доступа.

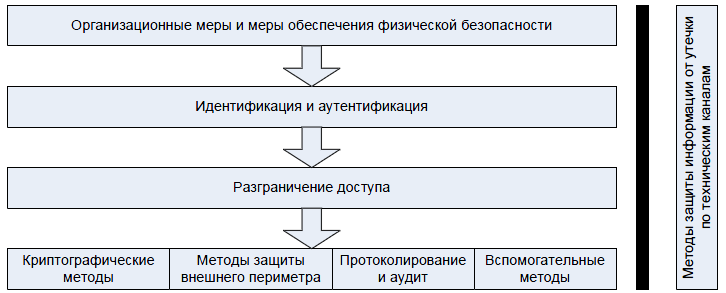

При построении систем защиты от угроз нарушения конфиденциальности информации в АС используется комплексный подход. Схема традиционно выстраиваемой эшелонированной защиты:

Первичная защита осуществляется за счет реализуемых организационных мер и механизмов контроля физического доступа к АС. В дальнейшим, на этапе контроля логического доступа, защита осуществляется с использованием различных сервисов сетевой безопасности. Во всех случаях параллельно должен быть развернут комплекс инженерно-технических средств защиты информации, перекрывающих возможность утечки по техническим каналам.

Особенности парольных систем.

При всем многообразии существующих механизмов аутентификации, наиболее распространенным из них остается парольная защита. Для этого есть несколько причин, из которых мы отметим следующие:

- Относительная простота реализации. Действительно, реализация механизма парольной защиты обычно не требует привлечения дополнительных аппаратных средств.

- Традиционность. Механизмы парольной защиты являются привычным для большинства пользователей АС и не вызывают психологического отторжения - в отличие, например, от сканеров рисунка сетчатки глаза.

Остановим более подробно на основных угрозах безопасности парольных систем. В общем случае пароль может быть получен злоумышленником одним из трех основных способов:

1. За счет использования слабостей человеческого фактора.

2. Путем подбор.

- Полный перебор.

- Подбор по словарю.

- Подбор с использованием сведений о пользователе.

3. За счет использования недостатков реализации парольных систем.

Рекомендации по практической реализации парольных систем.

- Установление минимальной длины пароля.

- Увеличение мощности алфавита паролей.

- Проверка - отбраковка паролей по словарю.

- Установка максимального срока действия пароля.

- Установка минимального срока действия пароля.

- Отбраковка по журналу истории паролей.

- Ограничение числа попыток ввода пароля.

- Принудительная смена пароля при первом входе пользователя в систему.

- Задержка при вводе неправильного пароля.

- Запрет на выбор пароля пользователем и автоматическая генерация пароля.

Оценки стойкости парольных систем.

Оценим элементарные взаимосвязи между основными параметрами парольных систем. Введем следующие обозначения:

- А - мощность алфавита паролей;

- L - длина паролей;

- S = A^L - мощность пространства паролей;

- V - скорость подбора паролей;

- Т - срок действия пароля;

- Р - вероятность подбора пароля в течение его срока действия.

P = (V*T) /S

Методы хранения паролей

В общем случае возможны три механизма хранения паролей в АС:

1. В открытом виде.

2. В виде хэш-значения.

3. В зашифрованном виде.

Передача паролей по сети.

1. Передача паролей в открытом виде.

2. Передача паролей в хэш-знечения.

3. Передача паролей в зашифрованном виде.

Методы разграничения доступа.

Под разграничением доступа принято понимать установление полномочий субъектов для полследующего контроля санкционированного использования ресурсов, доступных в системе. Принято выделять два основных метода разграничения доступа:

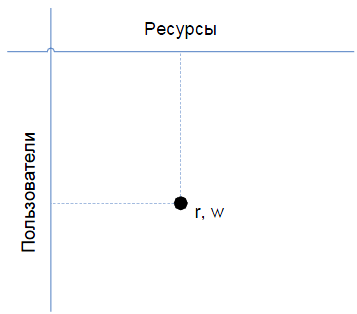

Дискреционным называется разграничение доступа между поименованными субъектами и поименованными объектами. На практике дискреционное разграничение доступа может быть реализовано, например, с использованием матрицы доступа

матрица доступа определяет права доступа для каждого пользователя по отношению к каждому ресурсу. Очевидно, что вместо матрицы доступа можно использовать списки полномочий: например, каждому пользователю может быть сопоставлен список доступных ему ресурсов с соответствующими правами, или же каждому ресурсу может быть сопоставлен список пользователей с указанием их прав на доступ к данному ресурсу.

Мандатное разграничение доступа обычно реализуется как разграничение доступа по уровням секретности. Полномочия каждого пользователя задаются в соответствии с максимальным уровнем секретности, к которому он допущен. При этом все ресурсы АС должны быть классифицированы по уровням секретности.

Принципиальное различие между дискреционным и мандатным разграничением доступа состоит в следующем: если в случае дискреционного разграничения доступа права на доступ к ресурсу для пользователей определяет его владелец, то в случае мандатного разграничения доступа уровни секретности задаются извне, и владелец ресурса не может оказать на них влияния. Сам термин «мандатное» является неудачным переводом слова mandatory – «обязательный». Тем самым, мандатное разграничение доступа следует понимать как принудительное.