Методы защиты внешнего периметра. Системы обнаружения вторжений. Протоколирование и аудит.

Обнаружение вторжений представляет собой процесс выявления несанкционированного доступа (или попыток несанкционированного доступа) к ресурсам автоматизированной системы. Система обнаружения вторжений (Intrusion Detection System, IDS) в общем случае представляет собой программно-аппаратный комплекс, решающий данную задачу.

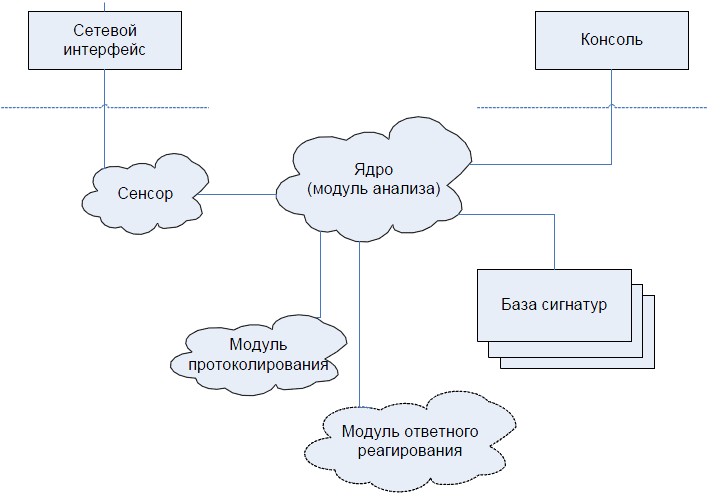

Структурная схема показана на рисунке:

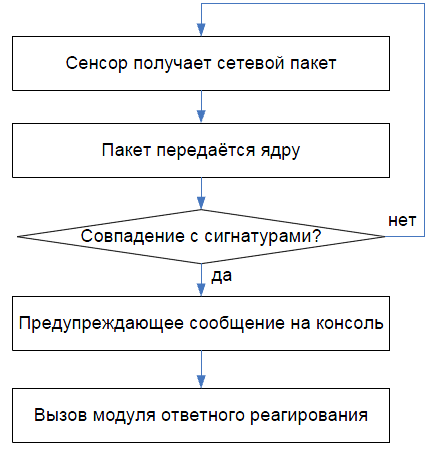

Алгоритм работы системы защиты от вторжений:

Существуют две основных категории систем IDS:

1. IDS уровня сети.

В таких системах сенсор функционирует на выделенном для этих целей хосте в

защищаемом сегменте сети. Обычно сетевой адаптер данного хоста

функционирует в режиме прослушивания (promiscuous mode), что позволяет

анализировать весь проходящий в сегменте сетевой трафик.

2. IDS уровня хоста.

В случае, если сенсор функционирует на уровне хоста, для анализа может быть

использована следующая информация:

- записи стандартных средств протоколирования операционной системы;

- информация об используемых ресурсах;

- профили ожидаемого поведения пользователей.

Каждый из типов IDS имеет свои достоинства и недостатки. IDS уровня сети не снижают общую производительность системы, однако IDS уровня хоста более эффективно выявляют атаки и позволяют анализировать активность, связанную с отдельным хостом. На практике целесообразно использовать системы, совмещающие оба описанных подхода. Существуют разработки, направленные на использование в системах IDS методов искусственного интеллекта. Стоит отметить, что в настоящее время (начало 2010 г.) коммерческие продукты не содержат таких механизмов.

Протоколирование и аудит

Подсистема протоколирования и аудита является обязательным компонентом любой АС. Протоколирование, или регистрация, представляет собой механизм подотчётности системы обеспечения информационной безопасности, фиксирующий все события, относящиеся к вопросам безопасности. В свою очередь, аудит – это анализ протоколируемой информации с целью оперативного выявления и предотвращения нарушений режима информационной безопасности. Системы обнаружения вторжений уровня хоста можно рассматривать как системы активного аудита.

Назначение механизма регистрации и аудита:

- обеспечение подотчётности пользователей и администраторов;

- обеспечение возможности реконструкции последовательности событий (что бывает необходимо, например, при расследовании инцидентов, связанных с информационной безопасностью);

- обнаружение попыток нарушения информационной безопасности;

- предоставление информации для выявления и анализа технических проблем, не связанных с безопасностью.

Протоколируемые данные помещаются в регистрационный журнал, который представляет собой хронологически упорядоченную совокупность записей результатов деятельности субъектов АС, достаточную для восстановления, просмотра и анализа последовательности действий с целью контроля конечного результата.

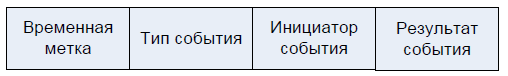

Типовая запись регистрационного журнала выглядит следующим образом:

Система протоколирования должна быть спроектирована таким образом, чтобы ни один пользователь (включая администраторов!) не мог произвольным образом модифицировать записи системных журналов. Не менее важен вопрос о порядке хранения системных журналов. Поскольку файлы журналов хранятся на том или ином носителе, неизбежно возникает проблема переполнения максимально допустимого объёма системного журнала. При этом реакция системы может быть различной, например:

- система может быть заблокирована вплоть до решения проблемы с доступным дисковым пространством;

- могут быть автоматически удалены самые старые записи системных журналов;

- система может продолжить функционирование, временно приостановив протоколирование информации.

Безусловно, последний вариант в большинстве случаев является неприемлемым, и порядок хранения системных журналов должен быть чётко регламентирован в политике безопасности организации.